Microsoft PowerShell es un marco lenguaje de script de shell y de gran alcance usado principalmente en equipos Windows. El cual es muy utíl para corregir uno que otro problema.

Ha existido desde hace más de 10 años y sustituirá al símbolo del sistema en Windows por defecto en el futuro.

Mientras que muchos administradores de sistemas utilizan scripts de PowerShell para tareas de gestión diaria, hemos visto atacantes utilizando cada vez más el codigo.

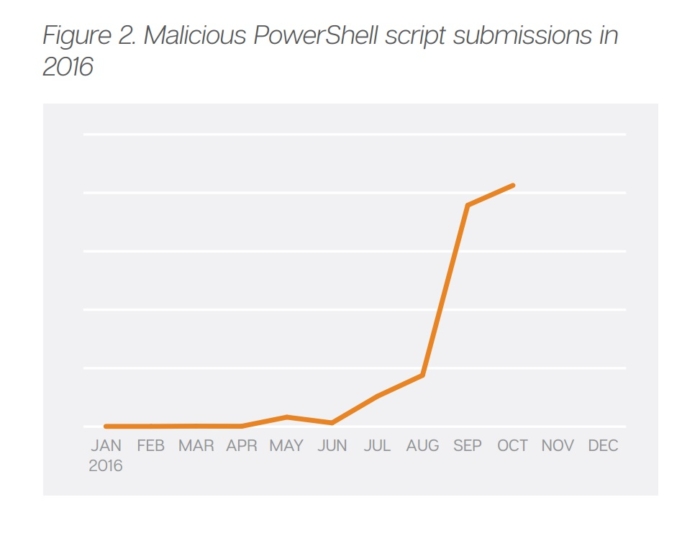

Los scripts de PowerShell maliciosos están en aumento,ya que los atacantes están utilizando la flexibilidad del marco para descargar su carga, transversal a través de una red comprometida, y llevar a cabo el reconocimiento. Symantec, empresa de seguridad analizó muestras de malware en PowerShell para averiguar la cantidad de peligro que plantean.

“Muchos ataques dirigidos recientes han utilizado scripts de PowerShell. Por ejemplo, el grupo Odinaff utiliza scripts de PowerShell maliciosos cuando atacó organizaciones financieras en todo el mundo. Delincuentes comunes están aprovechando PowerShell, así como los atacantes detrás Trojan.Kotver , que utilizan el lenguaje de scripts para crear una infección sin archivo completamente contenida en el registro.”

Symantec dice que la mayoría de scripts maliciosos de PowerShell están siendo disfrazados como descargas, incluyendo macros de Office, y el objetivo final es para ejecutar código en un ordenador y luego distribuir malware a través de toda la red.

Según la firma, los dos principales factores del problema son que PowerShell viene por defecto en la mayoría de PCs con Windows además de que en la mayoría de dispositivos no es activado un inicio para Framework.

Señalan que estos dos factores favorecen el ataque a la herramienta, y favorecen que sea una herramienta predilecta por ciber-criminales, además de que permite crear scripts, por lo cual se crea una infección sin archivo y completamente contenida en el registro.

“Durante los últimos seis meses, hemos bloqueado un promedio de 466,028 mensajes de correo electrónico con el código JavaScript malicioso por día, y esta tendencia va en aumento. No todos los archivos JavaScript maliciosos utilizan PowerShell para descargar archivos, pero hemos visto un aumento constante en el uso de la estructura “, dice la firma.

Symantec recomienda a los administradores tener PowerShell totalmente actualizado y permitir capacidades de registro y vigilancia avanzada.

Además, dado el hecho de que la mayoría de las secuencias de comandos están siendo entregados a través de correo electrónico, evitar abrir las secuencias de comandos, archivos o enlaces que provienen de fuentes no confiables, que puedan representar un riesgo para su sistema o red.

¿Que te parece el reporte?

Fuente | Symantec